أنظمة إدارة مخاطر الأمن السيبراني الجديدة تتيح للمديرين التنفيذيين رؤية أوضح لتعزيز مرونة المؤسسات ضد الهجمات السيبرانية. وفي الوقت نفسه، يتزايد وعيهم بالمخاطر التي تهدد أعمالهم.

علاوة على ذلك، أدى تصاعد الهجمات الإلكترونية وتسريبات البيانات إلى جعل أمن المعلومات أولوية قصوى لمجالس الإدارة. بناءً على ذلك، تبذل جهود كبيرة لتعزيز حماية نماذج الأعمال والعمليات الأساسية والبيانات الحساسة.

إضافة إلى ذلك، تواجه الشركات ضغوطًا متزايدة من الجهات التنظيمية. كما تفرض متطلبات صارمة تتعلق بالخصوصية، مما يستلزم تحسين استراتيجيات الأمن السيبراني باستمرار.

إدارة المخاطر السيبرانية وتحديات نقص المعلومات

أفاد المديرون التنفيذيون في المؤسسات المالية بأوروبا وأمريكا الشمالية بأن فعالية إدارة المخاطر السيبرانية تعتمد على دقة المعلومات المتاحة. ومع ذلك، تعتَبر التقارير المتعلقة بهذه المخاطر غير كافية في كثير من الأحيان. نتيجة لذلك، يترك المديرون بدون بيانات كافية لاتخاذ قرارات مدروسة.

بسبب هذا النقص، تطبَّق إجراءات موحدة على جميع الأصول. بالتالي، تحمَى الأصول الثانوية بشكل مفرط، بينما تظل الأصول الحيوية معرضة للخطر. لذا، يتطلب تحسين الإدارة توفير تقارير دقيقة وتحديث مستمر للبيانات.

تأثير نقص المعلومات في الدول النامية

لا يقتصر هذا التحدي على الاقتصادات المتقدمة فحسب، بل يمتد أيضًا ليشمل الدول النامية. فعلى سبيل المثال، في دول مثل الهند ونيجيريا والبرازيل، تواجه المؤسسات المالية تحديات كبيرة بسبب نقص حاد في البنية التحتية التقنية وأنظمة جمع البيانات الأمنية.

وعلى نفس المنوال، يعيق هذا النقص القدرة على مراقبة التهديدات السيبرانية وتحديث إجراءات الحماية بشكل فعال. من هذا المنطلق، يتطلب تحسين الوضع استثمارات مكثفة في التكنولوجيا المتقدمة وتطوير الموارد البشرية لضمان استجابة أكثر فعالية للمخاطر المحتملة.

علاوة على ما سبق، تفتقر هذه الدول غالباً إلى مراكز عمليات أمنية متطورة. نتيجة لذلك، تصبح التقارير الدقيقة والتحديثات الفورية عن التهديدات السيبرانية أمراً صعب المنال.

بناءً على ما تقدم، ينبغي تعزيز الاستثمارات في التكنولوجيا الأمنية وتطوير قدرات المراقبة والتحليل حتى يتسنى مواجهة التهديدات بكفاءة أعلى. وبالتالي، يصبح تحسين البنية التحتية الأمنية خطوة ضرورية لا غنى عنها لضمان الاستقرار الرقمي.

أمثلة

- الهند: تواجَه الشركات الهندية الناشئة والمؤسسات المالية التقليدية بتحديات ناتجة عن نقص المعلومات الدقيقة حول التهديدات السيبرانية. يعزى ذلك إلى الاعتماد الكبير على الأنظمة القديمة ونقص المتخصصين في الأمن السيبراني.

- نيجيريا: أُدِّي التوسع في الخدمات المصرفية الرقمية إلى زيادة الجرائم الإلكترونية. مع ذلك، لا تزال نظم مراقبة التهديدات تعاني من قصور في التقارير التفصيلية والتحليل الاستباقي.

- البرازيل: تزايدت الهجمات السيبرانية على المؤسسات المالية، مما أدى إلى معاناة القطاع من نقص الموارد التقنية. نتيجة لذلك، تترَك الشركات عرضة للهجمات المعقدة بسبب ضعف تقييم المخاطر.

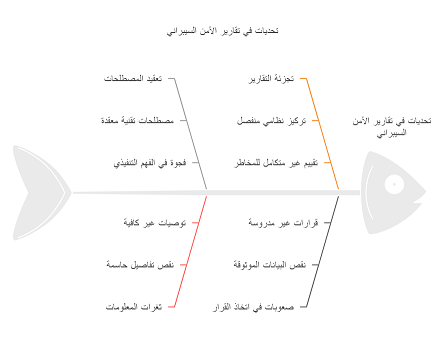

المشاكل الرئيسية في تقارير المخاطر السيبرانية

أولاً، تقارير تقنية بحتة:

تكتَب تقارير المخاطر السيبرانية عادةً من قبل مختصي تكنولوجيا المعلومات، مما يؤدي إلى احتوائها على مصطلحات تقنية معقدة. نتيجة لذلك، يجد المديرون التنفيذيون صعوبة في فهم هذه التقارير دون توضيح كافٍ.

على سبيل المثال، تذكَر مصطلحات مثل “مؤشرات الاختراق” و”بروتوكولات المصادقة الثنائية” دون شرح واضح لتأثيرها على سمعة الشركة أو أدائها المالي. لتجنب هذا التحدي، يجب تبسيط التقارير وتقديم تفسيرات تربط بين الجوانب التقنية والنتائج التجارية.

ثانياً، ثغرات في التقارير:

تفتقر بعض التقارير إلى تفاصيل حاسمة مثل تحديد المخاطر الحرجة، والأصول الأساسية، والإجراءات الوقائية الموصى بها. يؤدي هذا النقص إلى غياب المعلومات الضرورية لاتخاذ قرارات استراتيجية فعالة.

على سبيل المثال، قد يقدِّم تقرير سيبراني بيانات عن عدد محاولات الهجوم فقط، دون توضيح تأثير هذه المحاولات على الأنظمة أو ذكر التدابير الوقائية المتخذة. لمعالجة هذه الثغرات، ينبغي أن تكون التقارير شاملة، تتضمن تقييم المخاطر وتوصيات عملية واضحة.

ثالثاً، تجزئة التقارير:

تنظَّم التقارير غالباً حسب الأنظمة والخوادم بشكل منفصل، مما يعيق تكوين صورة شاملة عن حالة الأمن السيبراني للشركة. يؤدي هذا النهج إلى صعوبة تقييم المخاطر بشكل متكامل واتخاذ قرارات استراتيجية مدروسة.

على سبيل المثال، قد يركز تقرير على أمان الخادم الرئيسي فقط، متجاهلاً نقاط الضعف في الأجهزة المحمولة التي يستخدمها الموظفون للوصول إلى البيانات الحساسة. لتجاوز هذا التحدي، يجب إعداد تقارير موحدة تغطي جميع الأصول التقنية بترابط واضح، مع تحليل متكامل للمخاطر المحتملة.

رابعاً، صعوبة في اتخاذ القرارات:

يعوق غياب البيانات الموثوقة والمحدثة قدرة المديرين على تحديد أولويات الاستثمار في الأمن السيبراني وتبرير القرارات أمام مجلس الإدارة. يؤدي هذا النقص إلى قرارات غير مدروسة قد تؤثر على حماية الأصول الحساسة.

على سبيل المثال، قد يعرض تقرير عدد الحوادث التي تم التعامل معها فقط، دون توضيح احتمالات تكرار هذه الحوادث أو تقييم كفاءة الاستثمارات الأمنية الحالية. لمعالجة هذه المشكلة، يجب أن تتضمن التقارير تحليلاً استباقياً وتوصيات استراتيجية مبنية على بيانات دقيقة ومحدثة.

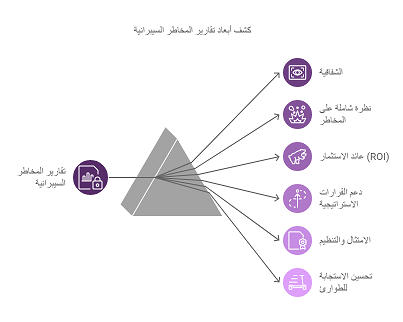

أهداف تقارير المخاطر السيبرانية الفعالة مع أمثلة توضيحية

الشفافية:

ينبغي أن تقدّم التقارير رؤية واضحة عن حالة الأصول الحيوية والمخاطر المرتبطة بها، الأمر الذي يسهّل على المديرين التنفيذيين فهم الوضع الأمني واتخاذ قرارات مستنيرة. فعلى سبيل المثال، تظهِر التقارير أن “خوادم البيانات الحساسة” تعاني من ثغرات أمنية ناتجة عن غياب التحديثات الدورية.

وفي هذا السياق، توضَّح التدابير الأمنية الحالية بالإضافة إلى تقديم توصيات مثل تطبيق التحديثات بانتظام وتفعيل أنظمة المراقبة المستمرة لضمان حماية أفضل. وعلاوة على ذلك، تتيح هذه التقارير إمكانية ليس فقط تحديد نقاط الضعف ولكن أيضًا اقتراح حلول فعالة للحد من المخاطر.

بالتالي، يصبح إعداد التقارير الدورية أمراً حيوياً لتحقيق مستوى عالٍ من الأمان السيبراني. وبناءً على ذلك، يجب أن تكون هذه التقارير مفصلة وشاملة، حتى يتمكن صانعو القرار من اتخاذ إجراءات وقائية فعالة. ومن ثم، يصبح اعتماد نماذج تحليلية متقدمة أمراً ضرورياً لتوفير تنبؤات دقيقة وبالتالي، تعزيز الاستجابة السريعة لأي تهديد محتمل.

نظرة شاملة على المخاطر:

يجب أن تعرَض المخاطر بطريقة شاملة بحيث توضح تأثيرها على مختلف أقسام الشركة، الأمر الذي يساعد في اتخاذ قرارات استثمارية مدروسة ومستدامة. فعلى سبيل المثال، تبرز التقارير أن ضعف التشفير في نظام الدفع الإلكتروني قد يتسبب في خسائر مالية وتسريب بيانات العملاء.

وفي ضوء ذلك، يتم شرح أثر هذا الخطر على أقسام خدمة العملاء والمبيعات، بالإضافة إلى تقدير التكاليف المتوقعة لتصحيح المشكلة وتجنب التداعيات المحتملة. علاوة على ما سبق، توفّر هذه النظرة المتكاملة أساساً أقوى لتخصيص الموارد بشكل استراتيجي بما يضمن تحقيق أقصى درجات الكفاءة.

وبالتالي، يصبح تحليل المخاطر أداة لا غنى عنها لتوجيه الاستثمارات الأمنية نحو الأولويات الملحة. ومن ناحية أخرى، فإن تقديم توصيات واضحة بشأن سبل الحد من التهديدات يسهم أيضاً في تعزيز الاستجابة الفورية للأزمات المحتملة. وبناءً على ذلك، يتحقق توازن أفضل بين إدارة المخاطر وتخصيص الموارد، مما يؤدي في النهاية إلى تحسين الاستقرار التشغيلي للشركة.

عائد على الاستثمار (ROI):

ينبغي تقييم فعالية التدابير الوقائية بشكل مستمر لضمان تحقيق أفضل عائد ممكن على الاستثمارات في الأمن السيبراني، الأمر الذي يعزز القرارات الاستراتيجية ويساعد على توجيه تخصيص الموارد بشكل أفضل. فعلى سبيل المثال، تُظهِر التقارير أن تركيب نظام كشف التهديدات أدى إلى تقليل الهجمات الناجحة بنسبة 75%.

إلى جانب ذلك، انخفضت تكاليف الاستجابة للطوارئ بشكل ملحوظ، مما يعكس عائداً إيجابياً على الاستثمار وبالتالي يبرر المزيد من الاستثمارات في تحسين البنية الأمنية. علاوة على ذلك، تسهم هذه النتائج الإيجابية في تعزيز الثقة في الاستراتيجيات الأمنية المتبعة وتشجع على تبني تقنيات أكثر تطوراً.

وبناءً على ما سبق، يصبح إجراء تقييم دوري للأداء الأمني ليس فقط وسيلة لتحسين الأداء ولكن أيضاً أداة لاتخاذ قرارات مالية مدروسة. ومن ثم، فإن تحليل فعالية التدابير الوقائية يسهم بشكل مباشر في تعزيز القدرة التنافسية للشركة من خلال تقليل المخاطر التشغيلية وتحسين كفاءة استخدام الموارد المالية.

دعم القرارات الاستراتيجية:

ينبغي أن تتيح التقارير للمديرين التنفيذيين اتخاذ قرارات مستنيرة استناداً إلى تقييم دقيق وشامل للمخاطر المحتملة وتأثيرها على الشركة.مثال: توصي التقارير بتخصيص ميزانية إضافية لتدريب الموظفين على ممارسات الأمن السيبراني. استندت هذه التوصية إلى بيانات أظهرت أن 80% من الحوادث السابقة نتجت عن أخطاء بشرية. يساعد هذا النهج في تحسين مستوى الوعي الأمني وتقليل المخاطر المستقبلية بشكل فعال.

الامتثال والتنظيم:

ينبغي أن تضمن التقارير توافق المؤسسة مع التشريعات والسياسات المعمول بها في مجال أمن المعلومات، مما يساعد في تجنب الغرامات القانونية وحماية السمعة المؤسسية.مثال: توضّح التقارير مستوى الامتثال للمعايير الدولية مثل ISO 27001 أو قوانين حماية البيانات (GDPR). يتم تحديد الثغرات المكتشفة وتقديم خطة عمل لمعالجتها قبل عمليات المراجعة القادمة. يتيح هذا النهج تحسين الامتثال التنظيمي وتقليل المخاطر القانونية المحتملة.

تحسين الاستجابة للطوارئ:

ينبغي أن تركز التقارير على تعزيز القدرة على الاستجابة السريعة والفعالة في حالة وقوع خرق أمني، مما يقلل من تأثير الهجمات ويحد من الخسائر المحتملة.مثال: تقيّم التقارير مدى استعداد فريق الاستجابة للحوادث من خلال تحليل الأوقات المستغرقة لتحديد التهديدات واحتوائها. تقدَّم توصيات لتحسين الإجراءات التشغيلية، مثل تقليل زمن الاستجابة وتفعيل خطط الطوارئ بشكل أكثر كفاءة، مما يرفع مستوى الجاهزية ويعزز أمان المؤسسة.

هذه الأمثلة تبرز أهمية إعداد تقارير المخاطر السيبرانية الشاملة والشفافة لدعم الاستراتيجية الأمنية للمؤسسة. تمكِّن هذه التقارير المديرين التنفيذيين من اتخاذ قرارات مدروسة، وتوجيه الاستثمارات الأمنية بكفاءة، وتطبيق إجراءات وقائية فعّالة. كما تضمن الامتثال التنظيمي وتحسين الاستجابة للطوارئ، مما يعزز حماية الأصول الحيوية ويدعم استمرارية الأعمال في مواجهة التهديدات السيبرانية المتزايدة.

توسيع النظام المتقدم لإدارة المخاطر السيبرانية مع الأمثلة

إدارة المخاطر السيبرانية تتطلب نظاماً متكاملاً يجمع بين الهيكلية الهرمية والتحليل المتقدم للبيانات لتحديد التهديدات وتخفيف المخاطر. يمكن توضيح كيفية عمل هذا النظام من خلال أمثلة عملية تشمل مختلف مكوناته.

اولاً، الهيكل الهرمي لإدارة المخاطر السيبرانية

أ. المستوى الاستراتيجي:

يركز هذا المستوى على التهديدات العالمية واتجاهات الأمن السيبراني لتوجيه السياسات الأمنية العامة للمؤسسة.

مثال: أظهرت التقارير الأمنية زيادة في هجمات الفدية عالميًا بنسبة 40% خلال العام الماضي.

الإجراء: توضع خطة استراتيجية تشمل تدريب الموظفين على مواجهة هجمات التصيد الاحتيالي وتحديث إجراءات النسخ الاحتياطي لضمان استعادة البيانات بسرعة في حالة وقوع هجوم.

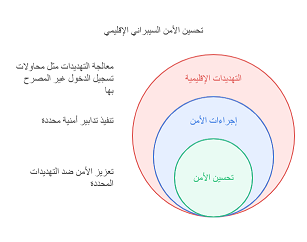

ب. المستوى التكتيكي:

يهتم هذا المستوى بـ مؤشرات المخاطر الإقليمية والقطاعية لتحسين الإجراءات الأمنية وفقًا للتهديدات المحددة في مناطق وأقسام معينة.

مثال: لوحظ ارتفاع في محاولات تسجيل الدخول غير المصرح بها على المستوى الإقليمي.

الإجراء: تنفَّذ قيود تسجيل الدخول بناءً على الموقع الجغرافي، مع تعزيز المصادقة الثنائية (2FA) لتقليل فرص الوصول غير المصرح به وحماية الأنظمة الحيوية.

ج. المستوى التشغيلي:

يتناول هذا المستوى الحماية التقنية للأنظمة والشبكات من خلال تنفيذ التدابير الأمنية اليومية وصيانة البنية التحتية التقنية.

مثال: تم اكتشاف ثغرة في تطبيق ويب داخلي.

الإجراء: يحدَّث التطبيق فورًا، وتُفعل أنظمة كشف التسلل (IDS) لمراقبة النشاطات المشبوهة وتوفير استجابة سريعة لأي محاولات اختراق محتملة.

ثانياً، نهج إدارة البيانات

أ. نهج من أعلى إلى أسفل:

يبدأ هذا النهج من الإدارة العليا حيث توضع السياسات الاستراتيجية وتُحدد الأهداف الأمنية، ليتم تنفيذها عبر المستويات الأدنى في المؤسسة.

مثال: تتبنى الإدارة سياسة “صفر ثقة” لضمان أعلى مستويات الأمان.

التنفيذ:

المصادقة المتعددة (MFA): لضمان التحقق من هوية المستخدمين.

إدارة الأدوار: لتقييد الوصول إلى البيانات الحساسة وفقاً للصلاحيات.

فحص الأجهزة المستمر: لمراقبة الأجهزة المتصلة بالنظام واكتشاف أي نشاط مشبوه بشكل فوري.

ب. نهج من أسفل إلى أعلى:

ركز هذا النهج على التقارير والملاحظات القادمة من الفرق التشغيلية، حيث ترفع التهديدات المكتشفة إلى المستويات العليا لاتخاذ القرارات الاستراتيجية المناسبة.

مثال: يكتشف الفريق الأمني محاولات فاشلة للوصول إلى خادم حساس.

الإجراء:

- تفعل تنبيهات فورية لإخطار المسؤولين عن الحوادث.

- تُقيد عناوين IP المشبوهة تلقائيًا لمنع الوصول غير المصرح به، مع تصعيد الحادث إلى الإدارة الأمنية لمزيد من التقييم.

الفوائد الرئيسية للنظام المتقدم

أولاً، تحديد مستوى المخاطر المقبول:

يمكن للنظام المتقدم تحديد مستوى المخاطر المقبول وفقاً للأصول الحيوية للمؤسسة.

مثال: يحدد أن أي توقف للخوادم لأكثر من ساعتين يُعتبر خطرًا كبيرًا.

الإجراء: توضَع خطة طوارئ تتضمن إجراءات الاستعادة السريعة للخوادم وتقليل زمن التعطل لضمان استمرارية الأعمال.

ثانياً، اتخاذ القرارات المستنيرة:

يوفر النظام تحليلات دقيقة تساعد في اتخاذ القرارات المستنيرة بناءً على أحدث التهديدات.

مثال: زيادة الهجمات على البريد الإلكتروني بنسبة 60%.

الإجراء: يُستثمر في أنظمة تصفية البريد الإلكتروني وتُعقد دورات تدريبية للموظفين لتجنب الوقوع في فخ التصيد الإلكتروني.

ثالثاً، تعزيز المرونة السيبرانية:

يُعزز النظام المرونة السيبرانية من خلال قدرته على التعافي السريع بعد الهجمات.

مثال: اكتشاف برامج ضارة في الشبكة.

الإجراء: تُفصل الأجهزة المصابة على الفور وتُجرى تحليلات شاملة لتحديد مصدر العدوى وتطبيق إجراءات الحماية المناسبة لمنع تكرار الحادث.

دور المسؤولين عن التنفيذ

1. الإدارة العليا:

تمثل القيادة العليا المستوى الاستراتيجي الأعلى، حيث تقع على عاتقها التوجيه واتخاذ القرارات الاستراتيجية الكبرى المتعلقة بتخصيص الموارد وتحديد الأهداف طويلة الأجل.

المهام الرئيسية:

- وضع الرؤية والاستراتيجية: تحديد الأهداف العامة وتطوير خطط تنفيذية لتحقيقها.

- تخصيص الموارد: تخصيص الميزانيات وتوفير الموارد اللازمة لتنفيذ المشاريع الاستراتيجية.

- التواصل مع الأطراف الخارجية: التعامل مع الجهات التنظيمية والمستثمرين لضمان توافق الأهداف مع المتطلبات القانونية.

أمثلة عملية:

- يُقر مجلس الإدارة ميزانية إضافية لتعزيز البنية التحتية لتكنولوجيا المعلومات وتحديث الأنظمة الأمنية.

- يعتمد الرئيس التنفيذي خطة توسعية تشمل توظيف خبراء في مجالات متعددة لتعزيز الكفاءة التشغيلية.

2. الفرق الفنية:

تمثل الفرق الفنية العمود الفقري للتنفيذ، حيث تتولى الجوانب التقنية والتشغيلية لضمان تنفيذ المهام وفقًا للخطط الموضوعة.

المهام الرئيسية:

- التنفيذ العملي: تنفيذ المشاريع التقنية والبرمجية وفقًا للخطط المحددة.

- التطوير المستمر: تحديث الأنظمة وتطوير التطبيقات لتحسين الأداء.

- إدارة المخاطر الفنية: اكتشاف ومعالجة الثغرات التقنية قبل أن تؤثر على العمليات التشغيلية.

أمثلة عملية:

- فريق الأمن السيبراني يراقب الشبكة باستمرار ويستجيب للحوادث الأمنية.

- فريق تكنولوجيا المعلومات يُحدث أنظمة التشغيل والخوادم لتجنب مشكلات التوافق والأمان.

3؟ فرق الامتثال والمراجعة:

تُركّز فرق الامتثال والمراجعة على التأكد من توافق العمليات والسياسات مع القوانين والمعايير الداخلية والخارجية، مما يعزز الحوكمة المؤسسية ويقلل من المخاطر التنظيمية.

المهام الرئيسية:

- التدقيق الدوري: فحص السياسات والإجراءات لضمان الامتثال وتحديد نقاط الضعف.

- الاستشارات التنظيمية: تقديم توصيات لإصلاح الثغرات وتحسين مستوى الامتثال.

- إعداد التقارير: رفع تقارير للإدارة العليا حول حالة الامتثال والمخاطر المحتملة.

أمثلة عملية:

- فريق الامتثال يراجع سياسات الاحتفاظ بالبيانات ويكتشف نقصًا في عمليات النسخ الاحتياطي، ويوصي بتعزيز الإجراءات.

- فريق المراجعة الداخلية يجري فحصًا شهريًا للعمليات المالية لضمان الالتزام بالمعايير المحاسبية الدولية.

خاتمة:

في ظل تزايد الهجمات السيبرانية وتعقيد التهديدات الإلكترونية، أصبح تحسين تقارير المخاطر السيبرانية ضرورة ملحة للمؤسسات في جميع القطاعات. لذلك، تُعتَبر هذه التقارير، عند إعدادها بشكل شامل وشفاف، أساساً قوياً لاتخاذ قرارات استراتيجية مدروسة. وبالتالي، تضمن حماية فعّالة للأصول الحيوية وتوجيه الاستثمارات الأمنية بكفاءة.

علاوة على ذلك، يتطلب تحقيق الأمان السيبراني اعتماد نهج متكامل يجمع بين التحليل الفني الدقيق والرؤية الإدارية الاستراتيجية. كما يجب ضمان الامتثال للمعايير التنظيمية وتعزيز الجاهزية للاستجابة للطوارئ. نتيجة لذلك، يبرز دور الإدارة العليا والفرق التشغيلية وفرق الامتثال في بناء منظومة أمنية متماسكة تستند إلى تقارير دقيقة وتوصيات عملية.

أخيراً، تُعد تقارير المخاطر السيبرانية ركيزة أساسية في تطوير استراتيجيات أمان مستدامة وفعّالة. بالإضافة إلى ذلك، تمهّد هذه التقارير الطريق نحو تعزيز المرونة السيبرانية واستمرارية الأعمال في عالم رقمي دائم التغير.

اقرأ ايضاً:القيادة بالقيم

Estimated reading time: 1 دقيقة